Двофакторна аутентифікація додає додатковий рівень безпеки, вимагаючи не лише знання пароля, але й наявність фізичного пристрою або інформації, яку зловмиснику складніше отримати. Це значно підвищує безпеку, оскільки навіть якщо зловмиснику вдасться дізнатися або викрасти ваш пароль, він все одно потребуватиме додаткової інформації для успішної аутентифікації. Налаштувавши двофакторну аутентифікацію для підключення SSH, ви значно підвищуєте захист вашого сервера.

Налаштування двофакторної аутентифікації для підключення SSH дуже просте. Підключіться до вашого віртуального або виділеного сервера через SSH та встановіть пакет:

sudo apt-get install libpam-google-authenticator

Налаштуйте SSH-сервер для роботи з двофакторною аутентифікацією. Додайте наступний рядок до файлу sshd:

nano /etc/ pam.d/sshdРядок

auth required pam_google_authenticator.soА в файлі sshd_config:

nano /etc/ssh/ sshd_configДодайте рядок:

ChallengeResponseAuthentication yes

Налаштування двофакторної аутентифікації користувача

Увійдіть до системи під користувачем, для якого ви бажаєте налаштувати двофакторну аутентифікацію в SSH.

Для налаштування двофакторної аутентифікації виконуємо команду

google-authenticator

Після виконання цієї команди в терміналі буде створений QR-код, який вам потрібно буде додати до додатку або ви можете використовувати секретний ключ, що зазначений під QR-кодом.

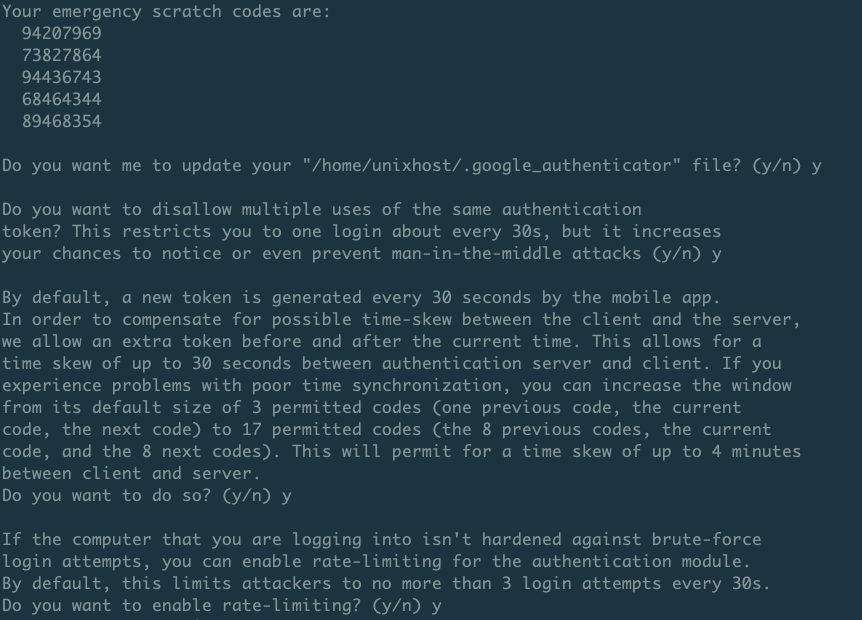

Потім слідуйте підказкам програми та завершіть налаштування.

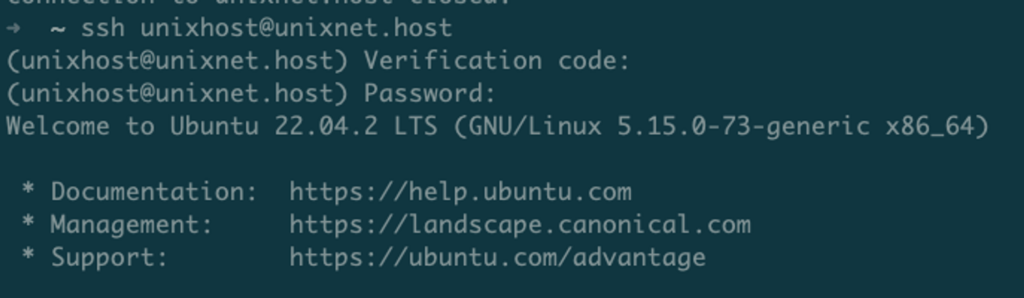

Тепер ми можемо перезавантажити SSH-сервер та спробувати підключитися під користувачем, для якого ми налаштували двофакторну аутентифікацію.

service sshd restartПідключіться до сервера під користувачем, для якого ви налаштували двофакторну аутентифікацію, і тепер перед введенням пароля вам буде потрібно ввести код, а потім лише пароль.

Важливе зауваження! Якщо у вас налаштований вхід користувача за допомогою SSH-ключа, двофакторна аутентифікація не буде застосовуватися.