Подготовили для вас основные правила для firewall в mikrotik для защиты вашего роутера либо виртуального сервера с chr или routeros.

Набор правил позволит обезопасить ваш сервер от подбора паролей и сканирования портов. Каждое правило будет содержать подробный комментарий и в случаи необходимости вы сможете отредактировать конкретное правило под нестандартную конфигурацию.

Safe mode

Перед настройкой файрвола обязательно включайте режим Safe mode он простит вам практически все ошибки во время настройке роутера. Если при настройке файрвола у вас пропадет доступ к роутеру и при этом был активный режим Safe mode то все правила которые были добавлены вами после его активации отменятся и вы сможете вновь попасть на роутер и изменит то правило которое было задано неверно. А вот если вы не активировали режим Safe mode то так просто получить доступ к роутеру у вас не получится.

Основные правила при настройки Firewall

Перед началом настройки файрвола в mikrotik необходимо знать главное правило — порядок расположения правил файрвола играет роль. Правила файрвола применяются по порядку, сверху в низ. В связи с этим первое правило должно охватывать максимальный обьем трафика и уже далее необходимо обрабатывать и фильтровать трафик последовательно. Если объяснить простыми словами то первое правило должно разрешать весь входящий трафик и далее уже отфильтровывать нежелательные подключения.

Чтобы добавить правило разрешающее все подключения необходимо выполнить следующую команду в терминале Mikrotik

/ip/firewall/filter/

add action=accept chain=input comment="accept establish & related" connection-state=established,relatedПриступим к добавлению правил. Для добавления правил достаточно будет раз перейти в настройки файрвола и выполнять команды которые будут указаны ниже.

Защита Mikrotik

Второе правило которое мы добавим будет правило которое будет отбрасывать все неверные пакеты.

/ip/firewall/filter/

add action=drop chain=input comment="drop invalid" connection-state=invalidДля того чтобы можно было пропинговать наш роутер разрешим icmp трафик

/ip/firewall/filter/

add action=accept chain=input comment="accept ICMP" protocol=icmpНастроим NAT

/ip/firewall/nat/ add action=masquerade chain=srcnatHoneypot

Перед настройкой данных правил вам необходимо сменить стандартные порты для подключения к роутеру по ssh и winbox, если вы используете web интерфейс для настройки роутера то советуем сменить и его порт.

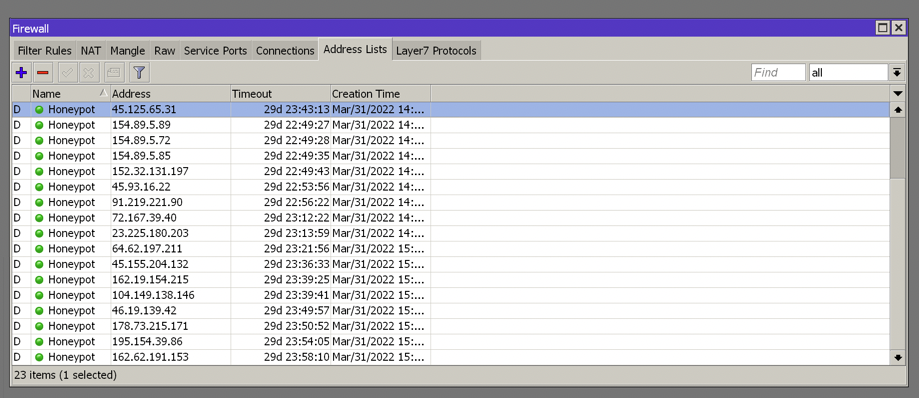

Настроим Honeypot для выявления ботов и их блокировки. Для этого мы создадим правило фильтрации в котором будут указаны самые распространенные порты используемые ботами для сканирования — 22,3389,8291. Вы можете добавить дополнительные порты в этот список, для этого в dst-port, через запятую, укажите дополнительные порты. Значение wan в in-interface обязательно смените на название вашего WAN интерфейса(интерфейса подключения интернета) .

/ip/firewall/filter

add action=add-src-to-address-list address-list="Honeypot" address-list-timeout=30d0h0m chain=input comment="block honeypot ports" connection-state=new dst-port=22,3389,8291 in-interface=wan protocol=tcpИ еще одно правило которое будет отправлять в список Honeypot адреса тех которые будут пробовать подключиться к порту 5060 (порт asterisk).

/ip/firewall/filter

add action=add-src-to-address-list address-list="Honeypot" address-list-timeout=30d0h0m chain=input comment="block honeypot asterisk" connection-state=new dst-port=5060 in-interface=wan protocol=udpИ для того чтобы блокировать всех тех кто будет обращаться к этим портам добавим следующее правило

/ip/firewall/raw

add action=drop chain=prerouting in-interface=wan src-address-list="Honeypot"Зашита от сканирования портов

Дополнительной защитой роутера от злоумышленников является защита от сканирования портов. Для ее настройки необходимо добавить правила которые указаны ниже, не забудьте сменить значение wan в in-interface на название вашего WAN интерфейса(интерфейса подключения интернета) .

/ip/firewall/filter

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="Port Scanners" \

in-interface=wan protocol=tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="NMAP FIN Stealth scan" \

in-interface=wan protocol=tcp tcp-flags=\

fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="SYN/FIN scan" \

in-interface=wan protocol=tcp tcp-flags=\

fin,syn

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="SYN/RST scan" \

in-interface=wan protocol=tcp tcp-flags=\

syn,rst

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="FIN/PSH/URG scan" \

in-interface=wan protocol=tcp tcp-flags=\

fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="ALL/ALL scan" \

in-interface=wan protocol=tcp tcp-flags=\

fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list="Ports Scanners" \

address-list-timeout=30d0h0m chain=input comment="NMAP NULL scan" \

in-interface=wan protocol=tcp tcp-flags=\

!fin,!syn,!rst,!psh,!ack,!urg

/ip firewall raw

add action=drop chain=prerouting in-interface=wan src-address-list="Ports Scanners"Проверить какие IP адреса попали в список блокировок вы можете командой

/ip/firewall/address-list/printЛибо в winbox в меню IP — Firewall во вкладке

Дополнительные правила

Для открытия доступа к порту VPN необходимо добавить правило указав номер порта и протокол. К примеру для того чтобы разрешить подключение к wireguard необходимо добавить следующее правило

/ip/firewall/filter

add action=accept chain=input dst-port=13231 protocol=udpО том как настроить Wireguard на mikrotik мы рассказывали в статье Подробное руководство по настройке и использованию Wireguard в RouteOS